LATEST

HP: Οι απειλητικοί φορείς δημιουργούν Block Style επιθέσεις

Η HP δημοσίευσε την τριμηνιαία έκθεση HP Wolf Security Threat Insights Report, η οποία δείχνει πως οι απειλητικοί φορείς συνδέουν διαφορετικούς τύπους επιθέσεων για να ξεγλιστρήσουν από τα εργαλεία ανίχνευσης.

Με βάση δεδομένα από εκατομμύρια τελικά σημεία που εκτελούν το HP Wolf Security, οι ερευνητές διαπίστωσαν τα παρακάτω:

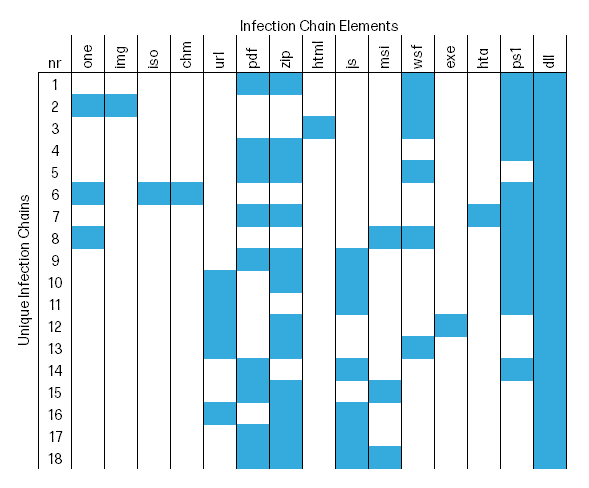

Είναι ώρα παιχνιδιού για τους εγκληματίες του κυβερνοχώρου που κατασκευάζουν επιθέσεις: Οι αλυσίδες επιθέσεων είναι συχνά τυποποιημένες, με καθιερωμένες διαδρομές προς το ωφέλιμο φορτίο. Ωστόσο, οι δημιουργικές εκστρατείες QakBot είδαν τους απειλητικούς φορείς να συνδέουν διαφορετικά μπλοκ μεταξύ τους για να δημιουργήσουν μοναδικές αλυσίδες μόλυνσης. Αλλάζοντας διαφορετικούς τύπους αρχείων και τεχνικές κατάφεραν να παρακάμψουν τα εργαλεία ανίχνευσης και τις πολιτικές ασφαλείας. Το 32% των αλυσίδων μόλυνσης QakBot που αναλύθηκαν από την HP το δεύτερο τρίμηνο ήταν μοναδικές.

Εντοπίστε τη διαφορά – blogger ή keylogger: Οι επιτιθέμενοι πίσω από τις πρόσφατες εκστρατείες Aggah φιλοξενούσαν κακόβουλο κώδικα μέσα στο Blogspot, τη δημοφιλή πλατφόρμα blogging. Με την απόκρυψη του κώδικα σε μια νόμιμη πηγή, δυσκολεύει τους αμυνόμενους να διακρίνουν αν ένας χρήστης διαβάζει ένα blog ή εξαπολύει μια επίθεση. Στη συνέχεια, οι φορείς απειλών χρησιμοποιούν τις γνώσεις τους για τα Windows, ώστε να απενεργοποιήσουν ορισμένες δυνατότητες προστασίας από κακόβουλο λογισμικό στον υπολογιστή των χρηστών, να εκτελέσουν το XWorm ή το AgentTesla Remote Access Trojan (RAT) και να κλέψουν ευαίσθητες πληροφορίες.

Οδεύοντας ενάντια στο πρωτόκολλο: Η HP εντόπισε επιπλέον επιθέσεις Aggah που χρησιμοποιούν ένα ερώτημα εγγραφής DNS TXT – που συνήθως χρησιμοποιείται για την πρόσβαση σε απλές πληροφορίες σχετικά με domain names – για την παράδοση του AgentTesla RAT. Οι φορείς των απειλών γνωρίζουν ότι το πρωτόκολλο DNS δεν παρακολουθείται ή δεν προστατεύεται συχνά από τις ομάδες ασφαλείας, γεγονός που καθιστά εξαιρετικά δύσκολο τον εντοπισμό αυτής της επίθεσης.

Πολυγλωσσικό κακόβουλο λογισμικό: Μια πρόσφατη εκστρατεία χρησιμοποιεί πολλαπλές γλώσσες προγραμματισμού για να αποφύγει τον εντοπισμό. Πρώτον, κρυπτογραφεί το ωφέλιμο φορτίο του, χρησιμοποιώντας έναν κρυπτογράφο γραμμένο σε Go, απενεργοποιώντας τα anti-malware χαρακτηριστικά σάρωσης που συνήθως θα το εντόπιζαν. Στη συνέχεια, η επίθεση αλλάζει γλώσσα σε C++ για να αλληλεπιδράσει με το λειτουργικό σύστημα του θύματος και να εκτελέσει το κακόβουλο λογισμικό .NET στη μνήμη, αφήνοντας ελάχιστα ίχνη στον υπολογιστή.

Ο κος Patrick Schläpfer, Senior Malware Analyst στην ομάδα έρευνας απειλών της HP Wolf Security, σχολίασε σχετικά με τα ευρήματα της έρευνας: «Οι σημερινοί επιτιθέμενοι γίνονται όλο και καλύτερα οργανωμένοι και πιο ενημερωμένοι. Ερευνούν και αναλύουν τα εσωτερικά του λειτουργικού συστήματος, γεγονός που τους διευκολύνει πολύ να εκμεταλλευτούν τα κενά. Γνωρίζοντας ποιες πόρτες πρέπει να ανοίξουν, μπορούν να περιηγηθούν στα εσωτερικά συστήματα με ευκολία, χρησιμοποιώντας σχετικά απλές τεχνικές με πολύ αποτελεσματικούς τρόπους – χωρίς να σημάνουν συναγερμό».

Η έκθεση περιγράφει λεπτομερώς πώς οι ομάδες εγκληματιών στον κυβερνοχώρο διαφοροποιούν τις μεθόδους επίθεσης για να παρακάμπτουν τις πολιτικές ασφαλείας και τα εργαλεία ανίχνευσης.

Τα βασικά ευρήματα περιλαμβάνουν:

• Τα αρχεία ήταν ο πιο δημοφιλής τύπος παράδοσης κακόβουλου λογισμικού για πέμπτο συνεχόμενο τρίμηνο, που χρησιμοποιήθηκε στο 44% των περιπτώσεων που αναλύθηκαν από την HP.

• Το δεύτερο τρίμηνο σημειώθηκε αύξηση 23% στις απειλές HTML που σταμάτησε η HP Wolf Security σε σύγκριση με το πρώτο τρίμηνο.

• Υπήρξε μια αύξηση κατά 4% στα εκτελέσιμα αρχεία (από 14% σε 18%) από το πρώτο στο δεύτερο τρίμηνο, η οποία οφείλεται κυρίως στη χρήση του αρχείου PDFpower.exe, το οποίο συνδύαζε λογισμικό με κακόβουλο λογισμικό αεροπειρατείας του προγράμματος περιήγησης.

• Η HP σημείωσε μείωση κατά 6% στο κακόβουλο λογισμικό λογιστικών φύλλων (από 19% σε 13%) το πρώτο τρίμηνο σε σύγκριση με το τέταρτο τρίμηνο, καθώς οι επιτιθέμενοι απομακρύνονται από τις μορφές του Office, στις οποίες είναι πιο δύσκολο να εκτελέσουν μακροεντολές.

• Τουλάχιστον το 12% των απειλών ηλεκτρονικού ταχυδρομείου που εντοπίστηκαν από το HP Sure Click παρέκαμψε έναν ή περισσότερους σαρωτές πύλης ηλεκτρονικού ταχυδρομείου το δεύτερο τρίμηνο.

• Οι κυριότεροι φορείς απειλών το δεύτερο τρίμηνο ήταν το ηλεκτρονικό ταχυδρομείο (79%) και οι λήψεις μέσω προγράμματος περιήγησης (12%).